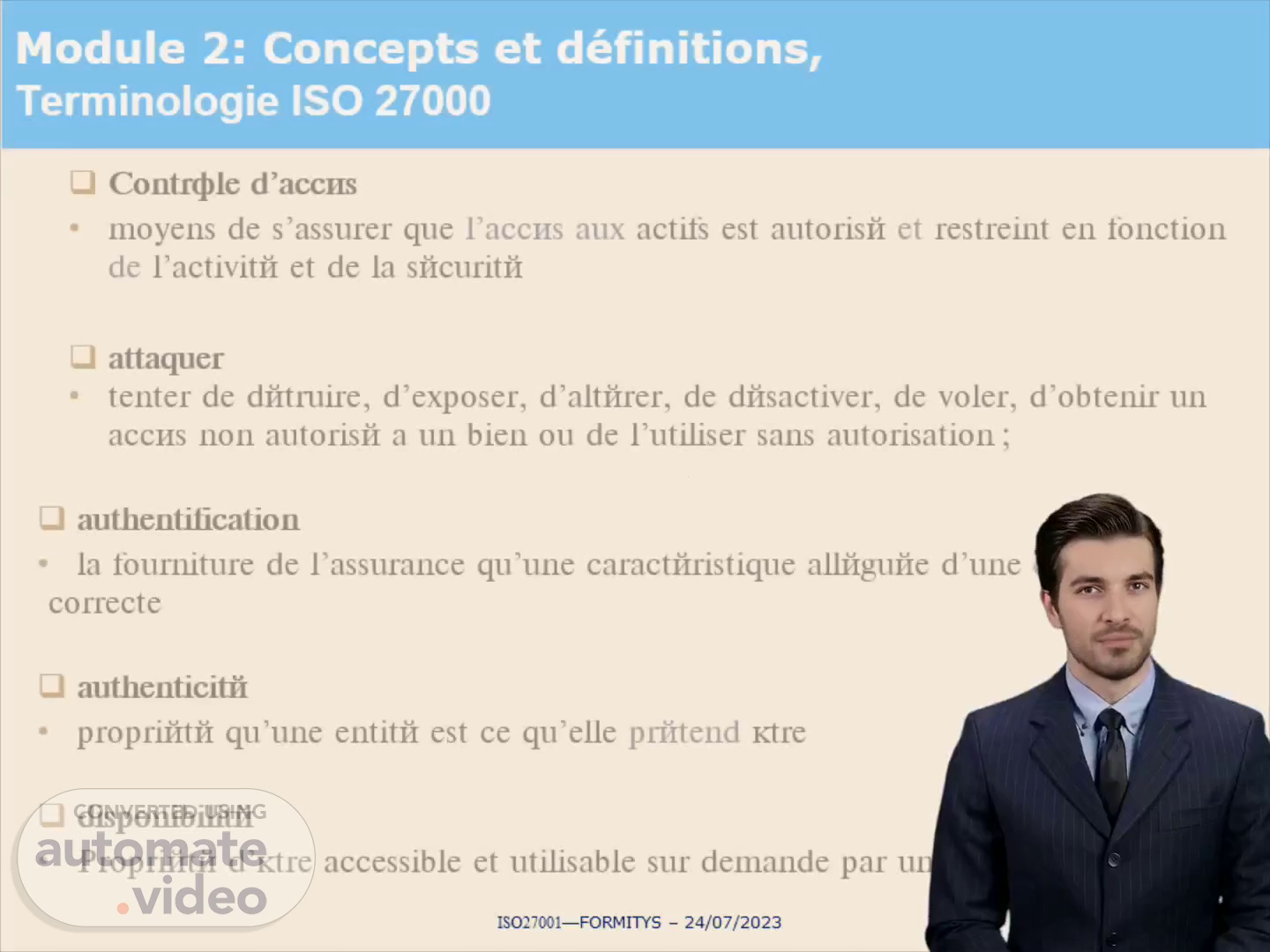

Module 2: Concepts et définitions, Terminologie ISO 27000

Scene 1 (0s)

[Virtual Presenter] Je vous invite à prendre le temps de vous pencher sur le contrôle d'accès. Il s'agit d'un moyen permettant de s'assurer que l'accès aux actifs est autorisé et restreint en fonction de l'activité et de la sécurité. Dans ce cadre, nous devons intégrer les concepts d'authentification, d'authenticité et de disponibilité. Il nous faut également comprendre le sens des termes attaquer, tenter et utiliser. Ces réalités sont d'une importance capitale et impactent directement la sécurité de l'entreprise..

Scene 2 (31s)

[Audio] Le contrôle d'accès vise à assurer la protection des actifs et est caractérisé par l'authentification, l'authenticité et la disponibilité, conformément aux normes ISO 27000. La confidentialité des informations permet de protéger leur utilisation par des personnes et des entités non autorisées. La conformité s'assure que les obligations et leurs conséquences sont respectées. Ces conséquences sont le résultat d'un événement qui peut affecter les objectifs définis et produire des effets négatifs amplifiés..

Scene 3 (1m 2s)

[Audio] "Le contrôle d'accès fournit une sécurité supplémentaire qui modifie le risque associé à l'accès aux actifs. Il comprend l'authentification, l'authenticité et la disponibilité, ainsi que la possibilité de corriger des non-conformités détectées et de gérer les différents événements qui surviennent..

Scene 4 (1m 20s)

[Audio] Faire partie de la gouvernance de la sécurité de l'information, le contrôle d'accès permet de préserver la confidentialité, l'intégrité et la disponibilité des informations et garantit également l'authenticité, la responsabilité, la non-répudiation et la fiabilité des informations. De plus, il offre un processus et des procédures destinés à maintenir l’intégrité des opérations de sécurité de l'information..

Scene 5 (1m 46s)

[Audio] La gestion des accès s'assure que l'accès à nos actifs est limité et autorisé en fonction de l'activité et de la sécurité auxquelles nous sommes soumis. Cela inclut l'authentification, ainsi que l'intégrité et la disponibilité des informations. Dans le cadre de la sécurité de l'information, les événements déterminés sont l'occurrence reconnue d'un état de système, de service ou de réseau qui peuvent suggérer une violation possible de la politique de sécurité ou une défaillance des contrôles. Les incidents de sécurité de l'information sont des événements imprévus ou indésirables qui ont une forte probabilité de compromettre les activités commerciales et de mettre en danger l'intégrité des données. La surveillance vise à déterminer l'état des systèmes, processus et activités..

Scene 6 (2m 32s)

[Audio] Ma réponse : Le contrôle d'accès est une notion essentielle, qui permet de s'assurer que seuls les individus autorisés peuvent accéder à des ressources, en fonction de leur activité et de leurs niveaux de sécurité. Il inclut l'authentification, l'autorisation et la disponibilité. La mauvaise gestion des risques, et le manquement aux exigences établies constituent des facteurs de risque qui pourraient compromettre la sécurité de l'information. Pour prévenir ces risques, nous devons détecter et gérer les menaces et les vulnérabilités associées à l'actif informationnel ou à un groupe de biens informationnels..

Scene 7 (3m 8s)

menace la cause possible d’un incident indésirable pouvant causer des dommages à un système ou à une organisation ( 3,50 ).

Scene 8 (3m 33s)

[Audio] Les contrôles d'accès nous fournissent une opportunité de concevoir des outils de protection plus appropriés à nos exigences. Ils nous permettent de nous concentrer sur les points vulnérables et les faiblesses des actifs et des contrôles qui pourraient être abusés par des menaces. Par conséquent, nous pouvons établir des dispositifs de protection et contrôler l'accès aux actifs..

Scene 9 (3m 55s)

[Audio] Nous arrivons à la fin de notre présentation et je vous remercie pour votre intérêt et votre attention. Nous avons vu comment le contrôle d'accès peut protéger nos actifs commerciaux en matière de sécurité et de disponibilité. Nous avons aussi vu à quel point l'information est un actif précieux et la nécessité de la protéger adéquatement. Qu'elle soit stockée ou transmise, nous devons prendre des mesures pour empêcher l'accès non autorisé et veiller à ce que les droits d'accès à l'information soient correctement gérés. Je vous remercie encore pour votre présence et je vous souhaite une excellente journée..