Scene 1 (0s)

[Virtual Presenter] Bonsoir à tous, Nous sommes réunis aujourd'hui pour étudier les menaces et vulnérabilités qui menacent le système d'information de l'entreprise, ainsi que la mise en place de la méthode CRAMM. Cette présentation comprendra huit slides, qui examineront en détail la méthode CRAMM et ses différentes étapes. Commençons donc par le premier slide intitulé : « Méthode CRAMM et protection des systèmes d’informations contre les menaces et les vulnérabilités »..

Scene 2 (29s)

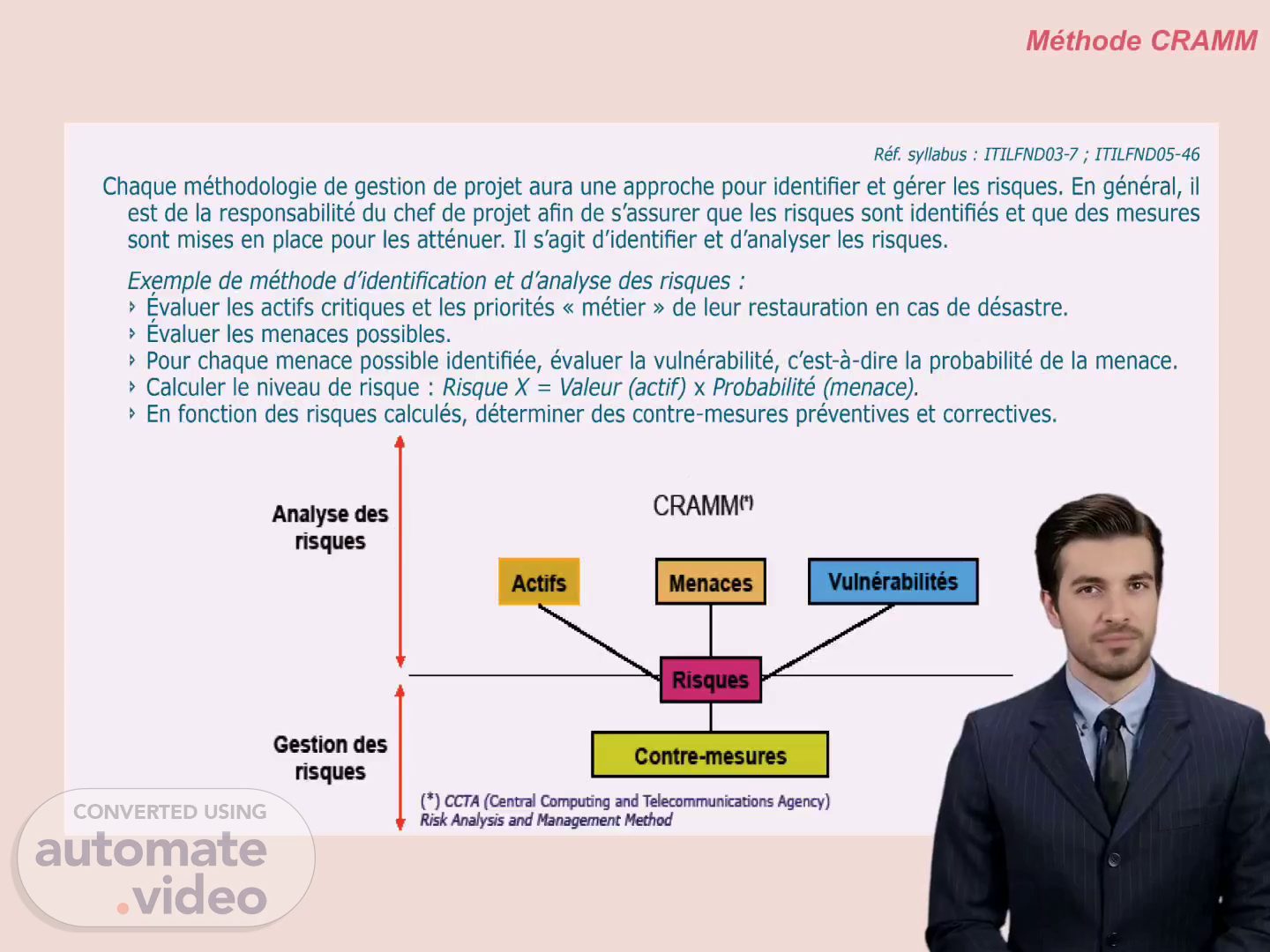

[Audio] La méthode CRAMM a pour objectif d'identifier, évaluer et sélectionner des contre-mesures permettant de gérer les risques de sécurité des systèmes informatiques. La première étape est de reconnaître et d'évaluer les éléments existants, tels que les données, les applications et les actifs physiques. La deuxième étape est d'évaluer la criticité des menaces et des vulnérabilités du système d'information. Enfin, dans la troisième étape, des contre-mesures sont choisies pour gérer les risques. Le logiciel CRAMM propose une liste de 3000 contre-mesures possibles, en fonction de la criticité des risques et du niveau de sécurité souhaité. Il offre également des outils pour améliorer la sécurité du système et pour surveiller les menaces. La méthode CRAMM opère selon un format prédéfini, qui prend en compte des réunions, des entretiens et des questionnaires pour recueillir des informations. Les actifs sont regroupés dans l'une des trois catégories principales, et l'impact d'une éventuelle perte financière est toujours pris en compte..

Scene 3 (1m 33s)

[Audio] La méthode CRAMM vise à identifier et à évaluer les risques auxquels une organisation est confrontée avant de mettre en place des contre-mesures pour les gérer. Elle implique également une prise en compte du coût potentiel pour la sécurité de l'entreprise. Passons maintenant à la question de l'accroissement de la population des villes et des conséquences culturelles, économiques et environnementales qui en découlent..

Scene 4 (1m 57s)

[Audio] Les entreprises font face à des défis de sécurité croissants. La méthode CRAMM apporte une réponse à ces enjeux. Elle offre une approche systématique et structurée pour identifier et évaluer les risques qui doivent être gérés. La méthode se décompose en trois étapes : identification et évaluation des actifs existants, évaluation de criticité des menaces et vulnérabilités, et sélection des mesures de contre-mesures à mettre en œuvre. L'évaluation des risques implique de définir les obligations de confidentialité, d'intégrité et de disponibilité pour chaque actif et d'évaluer les menaces et vulnérabilités associées. Elle permet également d'estimer le coût potentiel pour l'organisation. La gestion des risques vise à appliquer les contre-mesures choisies et à réévaluer le niveau de risque. La figure 1 montre le résultat d'un audit CRAMM manuel achevé. On constate qu'il existe des exigences de confidentialité, d'intégrité et de disponibilité pour un actif particulier et que des menaces et des vulnérabilités ont été identifiées. La méthode CRAMM permet de clarifier la justification du coût nécessaire pour traiter ces risques. En impliquant l'ensemble de l'organisation dans le processus, les prises de conscience sont encouragées et un accord est atteint sur les résultats de l'évaluation..

Scene 5 (3m 20s)

[Audio] Nous sommes à présent à la phase 4 du processus CRAMM. À cette étape, nous devons constituer un inventaire des actifs à examiner et préciser leurs informations pertinentes. Afin de procéder, nous allons donc élaborer une grille ou un tableau. Une feuille de calcul s'avère être un bon outil. Ce document comprendra des données relatives à chaque actif, telles que le propriétaire, les détails sur l'utilisation et la valeur. L'objectif de ce stade est non seulement de réunir des informations sur les actifs, mais aussi de vérifier leur conformité aux normes prescrites et leur acceptation. À l'aide de cette liste, nous pourrons aussi déterminer les étapes suivantes..

Scene 6 (4m 4s)

[Audio] Pour évaluer la criticité des menaces et des vulnérabilités, l'entreprise a adopté la méthode CRAMM, visant à identifier et évaluer les actifs et à sélectionner les mesures de contrôle appropriées pour gérer les risques de sécurité. La méthode consiste à analyser les niveaux de confidentialité, d'intégrité et de disponibilité des actifs, chacun étant évalué sur une échelle de 0 à 10. Afin de s'assurer que les actifs sont adéquatement protégés, le propriétaire des données doit évaluer le niveau de risque de chaque actif et choisir l'action de contrôle adéquate pour le protéger. Il est également nécessaire d'identifier les mesures mises en place pour contrôler les risques, afin d'évaluer leur efficacité et de passer à l'étape suivante..

Scene 7 (4m 48s)

42. Méthode CRAMM. 6. Commencez l'étape 2 - examinez et acceptez les livrables de l'étape 1. Déterminez la probabilité de chaque risque de l'étape 1 en posant des questions au personnel de soutien, aux experts et à d'autres membres du personnel à l'aide de questionnaires préparés pour essayer d'évaluer la probabilité que les risques identifiés puissent réellement se produire. Considérez les pirates informatiques (à l'intérieur et à l'extérieur de l'entreprise), les virus, les défaillances (matérielles et logicielles), les catastrophes (terroristes et naturelles) et les personnes, les erreurs de processus ou de procédure. Créez une colonne pour chaque menace. Utilisez les catégories aucune (0), faible (1-4), modérée (5-7), élevée (8-9) et très élevée (10). Mettez à jour la feuille de calcul pour chaque actif..

Scene 8 (6m 29s)

[Audio] Vous avez devant vous la dernière étape pour mettre en œuvre les contre-mesures convenues dont le but est d’atténuer les risques de sécurité identifiés. Cette étape sert de référence pour la gestion des changements par le biais de changements formalisés à l’aide de Demande de Changements. Ces Demandes servent à documenter les contrôles de révision et d’approbation de toute modification qui s’avère critique pour l’entreprise. Ces Demandes de Changement servent à produire un calendrier et un plan de mise en œuvre des recommandations de contre-mesures convenues. Merci de m'avoir suivi dans cette présentation et à très bientôt..